Presentazione dei malware

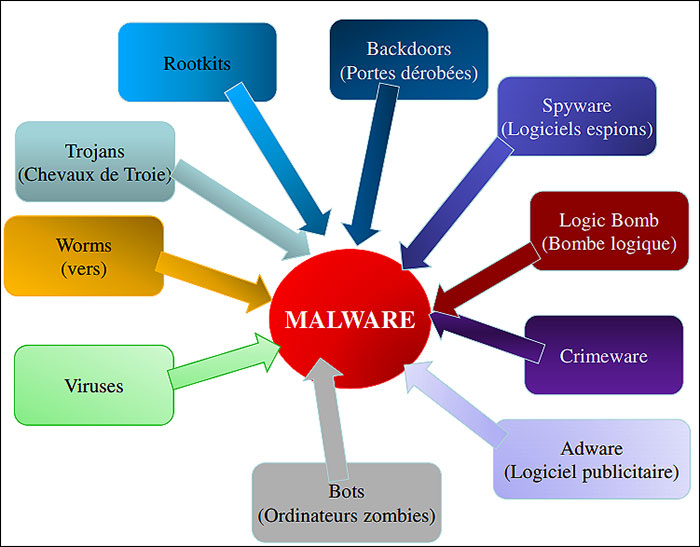

Quali sono i tipi di software malevoli?

Definizione dei software malevoli o malware

Il termine “malware“, abbreviazione di “malicious software“, è un termine generico per indicare :

- i virus

- vermi

- chevaux di Troie

- altri programmi informatici nocivi che i pirati utilizzano per distruggere e accedere alle informazioni sensibili

Per dirla con Microsoft, malware è un termine generico per indicare tutti i programmi informatici concepiti per causare dei danni a un singolo computer, server o rete informatica.

Per un po’ ci siamo anche chiesti se potessero esistere occhiali in grado di vedere sotto i vestiti delle ragazze grazie a un potenziale malware.

In altre parole, il software viene identificato come malware in base all’uso che se ne intende fare, piuttosto che alla particolare tecnica o tecnologia utilizzata per costruirlo.

Ciò significa che la domanda, ad esempio, su quale sia la differenza tra un malware e un virus non coglie nel segno:

Un virus è un tipo di software maligno, quindi tutti i virus sono dei software maligni (ma tutti i software maligni non sono dei virus).

Tipi di software malevoli

Esistono diversi modi per classificare il malware. Il primo è quello di determinare come si diffondono.

Probabilmente avrete sentito usare in modo intercambiabile i termini virus, cavallo di Troia e worm, ma essi descrivono 3 modi sottilmente diversi in cui il malware può infettare i computer di destinazione:

- Un worm è un pezzo autonomo di malware che si replica e si diffonde da un computer all’altro.

- Un virus è un pezzo di codice informatico che si inserisce nel codice di un altro programma autonomo, costringendo poi tale programma a intraprendere un’azione dannosa e a diffondersi.

- Un cavallo di Troia è un programma che non può riprodursi da solo, ma si maschera come ciò che l’utente desidera e lo inganna per attivarlo in modo che possa fare danni e diffondersi.

➜ Il malware può anche essere installato su un computer “manualmente” dagli stessi aggressori

- o guadagnando l’accesso fisico al computer

- o utilizzando l’escalation dei privilegi per ottenere l’accesso come amministratore remoto

Un altro modo di classificare il malware è in base a ciò che fa una volta che ha infettato con successo i computer delle vittime.

Le 8 tecniche di attacco utilizzate da i malware

Spyware

Spyware è definito come malevolo software utilizzato allo scopo di raccogliere segretamente dei dati su un utente ignaro.

Tra gli esempi vi è il software Mspy, un controllo parentale discreto e invisibile spesso utilizzato per spiare un telefono.

In sostanza, spia il comportamento dell’utente quando utilizza il telefono (o il computer), nonché i dati che invia e riceve, di solito con l’obiettivo di inviare queste informazioni a terzi.

Keylogger

Un keylogger è un tipo specifico di logico di spionaggio che registra tutti i movimenti di tastiera che un utente effettua – questo è molto utile per voler dei messaggi di passaggio.

Rootkit

Un rootkit è un programma o un insieme di strumenti software che consente all’autore di accedere e controllare in remoto un computer o un altro sistema. Il nome deriva dal fatto che si tratta di un insieme di strumenti che (solitamente in modo illecito) ottengono l’accesso root sul sistema di destinazione e utilizzano questo potere per nascondere la propria presenza.

Come promemoria, l’accesso root è un controllo a livello di amministratore.

Si noti che alcuni software di sorveglianza sono in grado di spiare un iPhone senza eseguire il jailbreak (come inserire una cimice in un iPhone)

Adware

L’adware è un software dannoso che costringe il browser a reindirizzare verso annunci pubblicitari sul web, che spesso cercano a loro volta di scaricare altro software ancora più dannoso.

L’adware è spesso inserito in programmi “gratuiti” attraenti, come giochi o estensioni del browser.

Ransomware

Il software di riscatto è un tipo di malware che cripta i file sul disco rigido e richiede un pagamento, solitamente in Bitcoin, in cambio della chiave di decriptazione.

Diverse epidemie di malware di alto profilo negli ultimi anni, come Petya, hanno coinvolto il ransomware. Senza la chiave di decrittazione, è matematicamente impossibile per le vittime riottenere l’accesso ai propri file.

Dichiara di aver preso il controllo del computer e chiede un riscatto, ma in realtà utilizza trucchi come i loop di reindirizzamento del browser per far sembrare che abbia fatto più danni di quanti ne abbia effettivamente fatti e, a differenza del ransomware, può essere disattivato con relativa facilità.

Cryptojacking

Il cryptojacking è un altro modo in cui gli aggressori possono costringervi a fornirgli bitcoin, ma funziona senza che voi lo sappiate.

Il malware di crypto mining infetta il computer e utilizza i cicli del processore per estrarre bitcoin per conto dell’aggressore.

Il software di mining può essere eseguito in background sul sistema operativo o anche come JavaScript in una finestra del browser.

Malvertising

Il malvertising è l’uso di pubblicità legittime o di reti pubblicitarie per diffondere in modo occulto malware nei computer di utenti ignari.

Ad esempio, un criminale informatico può pagare per inserire un annuncio su un sito web legittimo. Quando un utente clicca sull’annuncio, il codice in esso contenuto lo reindirizza a un sito web dannoso o installa un malware sul suo computer.

In alcuni casi, il malware incorporato in un annuncio può essere eseguito automaticamente senza alcuna azione da parte dell’utente, una tecnica nota come “stealth download”.

Vettori di infezione del malware

Ogni specifico malware ha sia un mezzo di infezione che una categoria comportamentale.

Un particolare malware può avere diverse forme con diversi vettori di attacco: ad esempio, il malware bancario Emotet è stato individuato in natura sia come Trojan horse che come worm.

Un’occhiata alla top 10 delle minacce informatiche del Center for Internet Security per il mese di giugno 2018 vi darà una buona idea dei tipi di malware in circolazione.

Il vettore di infezione di gran lunga più comune è lo spam

Lo spam induce gli utenti ad attivare il malware, un tipo di cavallo di Troia.

- WannaCry

- Emotet

- NanoCore

- Gh0st

Questi sono esempi di Trojan ad accesso remoto o RAT: essenzialmente rootkit che si diffondono come Trojan.

Il malware per le criptovalute, come CoinMiner, completa l’elenco.

Come prevenire e distruggere i malware

Mezzi di rilevazione | Spiegazione |

|---|---|

| Firma digitale | Si basa su marcatori già noti per eliminare comportamenti equivoci. Reattiva, questa firma non avverte degli attacchi informatici in corso. |

| Analisi di file statici | Scansiona il codice di un file senza lanciarlo. Un metodo inaugurale, ma altre tattiche sono necessarie per smascherare le minacce più subdole. |

| Analisi dinamica del malware | Esegue il codice sospetto in una camera di compensazione sicura, fornendo un osservatorio sicuro per gli esperti |

| Monitoraggio dinamico delle operazioni sui file | Riportare i segnali di falsificazione o corruzione attraverso degli outils come i suivi d’intégrité di fichier. |

| Lista nera delle estensioni | Classifica delle estensioni di file ritenute dannose per evitare download rischiosi. |

| Lista bianca delle applicazioni | Strict control ofi applicazioni utilizzate in ambito lavorativo, fornendo una barriera efficace ma rigida. |

| Il mito del malware | Imitazione di un’applicazione per attirare e smascherare i cyberattacchi in un ambiente controllato. |

| Somma di controllo | Validazione dell’integrità di un insieme di dati, tuttavia non infallibile contro le alterazioni. |

| Entropia di file | Esaminare le mutazioni dei file per identificare i malwares évolutifs. |

| Analisi comportamentale ML | Impiegando algoritmi di apprendimento, questa tecnica anticipa i comportamenti dannosi. |

⇒ Degni di nota

Una VPN, o rete privata virtuale, cripta tutto il traffico Internet di un dispositivo e lo instrada attraverso un server intermedio situato in una località scelta dall’utente.

Il risultato finale è che l’indirizzo IP del dispositivo viene mascherato e terze parti (compresi gli ISP) non possono monitorare il traffico. Personalmente uso NordVPN perché è no-log (non registra la cronologia).

⇒ Link alla VPN

Prevenire i malware

Le e-mail di Spam e phishing sono il principale vettore attraverso cui il malware infetta i computer.

Il modo migliore per prevenire il malware è assicurarsi che i sistemi di posta elettronica siano bloccati e che gli utenti sappiano come individuare il pericolo.

- Controllare attentamente i documenti allegati

- Limitare i comportamenti potenzialmente pericolosi degli utenti

- Familiarizzare con le più comuni truffe di phishing in modo che possano usare il buon senso

- Mantenere i sistemi aggiornati attraverso le patch

- Eseguire un inventario dell’hardware per sapere cosa è necessario proteggere

- Eseguite continue valutazioni della vulnerabilità della vostra infrastruttura

- Per gli attacchi ransomware, eseguite dei backup dei vostri file, assicurandovi di non dover mai pagare un riscatto per recuperare se il vostro disco rigido è criptato.

Protezione contro i software malevoli

Il software antivirus è il prodotto più noto della categoria di protezione dalle minacce informatiche.

Sebbene la parola “virus” sia presente nel nome, la maggior parte delle offerte prende in considerazione tutte le forme di malware.

Sebbene sia considerato obsoleto dai professionisti della sicurezza di alto livello, l’antivirus rimane la spina dorsale della difesa dalle minacce informatiche di base.

Il miglior software antivirus di oggi proviene dai seguenti fornitori:

Quando si tratta di reti aziendali più avanzate, le offerte i di security dei punti di accesso offrono una difesa in profondità contro le minacce informatiche.

- Offrono il rilevamento dei software malevoli basato su firme

- un anti-spyware

- un firewall personale

- un controllo delle applicazioni

- altri stili di prevenzione delle intrusioni sull’host

Come rilevare i software dannosi

È del tutto possibile (e forse anche probabile) che il vostro sistema venga infettato da malware a un certo punto, nonostante i vostri sforzi. Come si può essere sicuri?

A livello aziendale, esistono strumenti di visibilità avanzati che possono essere utilizzati per vedere cosa succede nelle reti e rilevare le infezioni da malware.

La maggior parte delle minacce informatiche utilizza le reti per gestire o rinviare le informazioni ai loro controllori, in quanto il traffico di rete contiene dei segnali di infezione di software dannosi che potete maneggiare.

Esiste un’ampia gamma di strumenti di monitoraggio della rete

I loro prezzi variano da pochi euro a qualche migliaio.

Esistono anche strumenti SIEM, che si sono evoluti dai programmi di gestione dei log. Questi strumenti analizzano i log dei vari computer e dispositivi dell’infrastruttura alla ricerca di segnali di problemi, tra cui l’infezione da malware.

I fornitori di SIEM vanno dai pesi massimi del settore come IBM e HP Enterprise a specialisti più piccoli come Splunk e Alien Vault.

Rimozione dei software dannosi

Come si rimuove un malware una volta infettato?

La rimozione del malware è un’operazione delicata e il metodo può variare a seconda del tipo di software con cui si ha a che fare.

Esempi di software malevoli

Esiste una lunga storia di malware che risale ai dischetti infetti scambiati dagli appassionati di Apple II negli anni ’80 e al Morris Worm che si diffuse sulle macchine Unix nel 1988.

Altri attacchi di malware di alto profilo includono:

- ILOVEYOU, un worm che si è diffuso a macchia d’olio nel 2000 e ha causato danni per oltre 15 miliardi di dollari.

- SQL Slammer, che ha bloccato il traffico Internet dopo pochi minuti dal suo primo rapido rilascio nel 2003.

- Conficker, un worm che ha sfruttato vulnerabilità non patchate in Windows e ha utilizzato una varietà di vettori di attacco – dall’iniezione di codice maligno al phishing via e-mail – per arrivare a craccare le password e dirottare i dispositivi Windows in una botnet.

- Zeus, un trojan di keylogging della fine degli anni 2000 che aveva come obiettivo le informazioni bancarie.

- CryptoLocker, il primo attacco ransomware di ampia portata, il cui codice è stato riutilizzato più volte in progetti di malware simili.

- Stuxnet, un worm estremamente sofisticato che ha infettato i computer di tutto il mondo, ma che ha causato danni reali solo in un luogo: l’impianto nucleare iraniano di Natanz, dove ha distrutto le centrifughe per l’arricchimento dell’uranio, missione per la quale era stato costruito dai servizi segreti statunitensi e israeliani.

Tendenze attuali dei software malevoli

I criminali informatici puntano a ciò che fa guadagnare soldi

I criminali prendono di mira le vittime in base alla probabilità di successo nella diffusione del loro malware e all’entità dei potenziali guadagni.

Se si osservano le tendenze del malware negli ultimi anni, si notano alcune fluttuazioni in termini di popolarità di alcuni tipi di malware e delle vittime più comuni, tutte basate su ciò che i criminali ritengono più redditizio.

Recenti rapporti di ricerca indicano alcuni interessanti cambiamenti nelle tattiche e negli obiettivi del malware.

- I cryptominer, che avevano superato il ransomware come tipo di malware più comune, stanno perdendo popolarità a causa del calo del valore delle criptovalute.

- I ransomware sono sempre più mirati, abbandonando l’approccio a tappeto.

Attacchi di software malevoli alle aziende in aumento

Le aziende hanno registrato un aumento del 79% nella quantità di malware che hanno affrontato nel 2019 rispetto al 2018 (fonte).

Abbiamo osservato che i criminali informatici tendono ad allontanarsi dai consumatori e a prendere di mira le aziende.

Spesso utilizzano malware più vecchi, focalizzati sui consumatori, che sono stati “armati” per diventare una minaccia più grande e versatile per le aziende.

➜ Citiamo Emotet come uno dei più importanti

Si tratta di un piccolo Trojan che ruba informazioni e che installa anche malware aggiuntivo, si diffonde lateralmente e agisce come proprio mittente di spam.

Una volta infettato un sistema, inizia a inviare e-mail e tenta di infettarne altri.

Emotet è in circolazione dal 2014 e si rivolge principalmente ai consumatori. Inizialmente infettava i computer alla ricerca di informazioni finanziarie o sulle carte di credito da rubare. È tornato nel 2021, 2022, 2023 ed è ancora in circolazione.

Da allora, ha aggiunto nuove funzionalità ispirate o prese in prestito da altre minacce informatiche di successo come Wannacry o EternalBlue.

Ora è diventato molto più modulare e stiamo vedendo che può utilizzare questi exploit per attraversare una rete aziendale mentre prima erano limitati a un singolo endpoint.

Il movimento latéral dei software malevoli è in aumento

Près di 60 % degli attacchi di software malevoli contro le imprese sono concepiti désormais per se déplacer latéralement à travers un réseau.

Una delle ragioni dell’aumento degli attacchi malware alle aziende potrebbe essere il Regolamento Generale sulla Protezione dei Dati (GDPR) dell’Unione Europea.

Gli aggressori potrebbero aver intensificato gli attacchi alle aziende nella convinzione che sarà più difficile rubare dati personali e di altro tipo dopo l’entrata in vigore del regolamento.

Questo, unito al calo del valore delle criptovalute e alle difese più forti contro il ransomware, ha indotto gli aggressori a rivolgersi a ciò che ha funzionato in passato.

Tornano sempre a ciò che funziona. Il crimine informatico è ciclico. Ritorna sempre.

NordVPN è uno dei principali fornitori di VPN. Offre accesso illimitato a oltre 5.000 server in tutto il mondo, oltre a una doppia crittografia per le comunicazioni e le navigazioni più sensibili. NordVPN offre molte funzionalità avanzate come:

Questo vi permetterà di aggirare le restrizioni dell’ISP e i problemi con gli indirizzi IP proibiti. Inoltre, dispone di funzioni integrate di blocco del malware e degli annunci pubblicitari. |

Ottenere l’accesso a NordVPN |

Gli attacchi di cryptomining diminuiscono

Il cryptomining è stato trascurato dal 2018, in gran parte a causa del declino dei valori delle criptovalute.

Invece, i criminali informatici si stanno rivolgendo a malware come Emotet per trarre profitto.

Nel complesso, sembra che i criminali abbiano raggiunto un consenso sul fatto che a volte è preferibile rubare che estrarre delle informazioni.

I ransomware sono sempre più mirati

Le piccole e medie imprese (PMI) stanno diventando bersagli sempre più popolari.

Questo è dovuto alla probabilità di essere pagati per gli attacchi ransomware: le PMI spesso non possono permettersi tempi di inattività e vedono nel pagamento di un riscatto il modo più rapido per recuperare.

Inoltre, sono spesso bersagli più facili rispetto alle aziende più grandi.

- Le rilevazioni di ransomware sono effettivamente diminuite del 25% in tutto il mondo

- Ma allo stesso tempo, i rilevamenti di ransomware nelle aziende sono aumentati del 25%

I settori più spesso presi di mira sono:

- consulenza

- istruzione

- industria

- dettaglio

I criminali si concentrano su questi settori per l’opportunità e la probabilità che vengano pagati riscatti.

Lascia un commento